|

Zaufany certyfikat SSL dla połączeń https w tomato

|

| shibby |

Dodano 18-09-2014 19:47

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

a teraz zrob to na IE. powodzenia.

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| cross |

Dodano 18-09-2014 21:05

|

User

Posty: 62

Dołączył: 09/08/2014 02:39

|

Ja nie rozumiem skąd ten pesymizm ?

Powodzenia na IE? Przecież certyfikaty z jakiekolwiek przeglądarki dodawane są do certyfikatów w systemie -> w magazynie Zaufane Główne urzędy certyfikacji. Tam są między innymi domyślne zaufane urzędy. Gdyby ich nie była żadna strona na jaką byśmy weszli nie byłaby zaufana nawet jakby miała cert podpisany przez autorytatywne CA. To system operacyjny musi mięć certy autorytatawnych CA. Myk polega na tym, że dodajemy tam Swoje. Szybszy sposób jest dodać , jak już mówiłem, crl do głównego hosta na serwerze www i cert się zawsze zaciąga.

Mówiłeś coś o IE ? Proszę:

|

| |

|

|

| overflow2 |

Dodano 17-11-2014 08:29

|

Super User

Posty: 614

Dołączył: 28/01/2008 08:36

|

Chciałem wygenerować sobie certyfikat na start ssl, ale problem polega na tym, że tam trzeba go validować tylko na kilka określonych (niestety przez nich) adresów e-mail (generowanych dla wykupionej domeny). Jak mam to niby zrobić jak nie mam serwera mailowego na tej domenie? Jest jakiś szybki do konfiguracji (na chwilę) serwerek maila na tomato (optware)?

Asus RT-AC56U FT-AIO

|

| |

|

|

| aszczupal |

Dodano 06-01-2015 11:36

|

User

Posty: 9

Dołączył: 17/12/2014 00:44

|

Witam , po pierwsze to chciałem się przywitać , bo zaczynam przygodę z Tym forum.

na Tomato (by shibby) przesiadłem się dosłownie kilka dni temu, no i pojawiają się pytania...

dotychczas to było kilkadziesiąt routerków ( ASUS RT-N16) pod kontrolą DD-WRT , ale problemy z https ( atak poodle na SSLv3) i kilka innych spowodował przejście na coś nowszego... no i wybór padł na Tomatu by shibby... ( BTW świetna robota....)

Dzisiaj walczę z certyfikatami. Jako że w tym wątku opisana jest procedurka, to śmiało poszedłem tym tropem. Niestety nie jest tak różowo.

Certyfikat posiadam ( wykupiony typu wildcard .. czyli na całą domenę ). podmiana plików w /etc i restart httpd to prosta sprawa , i faktycznie serwis zachowuje się tak jak powinien... Gorzej jest z próbą zapisanie tego do NVRAM , otóż brak polecenia "nvram setfb64" no i po restarcie wszystko wraca do stanu poprzedniego, próbowałem "ręcznie" wrzucić aktualny certyfikat do zmiennej "https_crt_file" , ale coś nie halo...

Czy tam znajduje się tylko certyfikat (świadczy o tym nazwa) , czy również klucz prywatny.. ?

pozdrawiam

Adam

router ASUS RT-N18U soft v124 (K26ARM)

p.s. Czy planujesz wsparcie do SNMP dla tej platformy ? ( K26ARM) z jakąś Access-listą na dostęp |

| |

|

|

| qrs |

Dodano 07-03-2015 19:03

|

Maxi User

Posty: 749

Dołączył: 02/12/2012 00:55

|

Wykonałem prawie zgodnie z 1 postem, działa jak należy

Prawie bo znalazłem literówkę, przez co ktoś mógł mieć błędy

1. generujesz router.openlinksys.info.csr

Cytat shibby napisał(a):

W konsoli wydajemy komendę:

Cytat cd /tmp

openssl req -nodes -newkey rsa:2048 -keyout router.openlinksys.info.key -out router.openlinksys.info.csr

2. ale później szukasz pliku router.openlinksys.info.crt

Cytat shibby napisał(a):

Przyjmijmy, że w katalogu /tmp posiadamy wszystkie interesujące nas pliki czyli router.openlinksys.info.crt (certyfikat) oraz router.openlinksys.info.key (klucz prywatny). Wydajemy kolejno komendy:

Cytat cat /tmp/router.openlinksys.info.crt > /etc/cert.pem

---

Netgear R7000 • Netgear WNR3500L v2 • MikroTik hAP ac^2 • TP-LINK M7650

|

| |

|

|

| dedeer |

Dodano 22-03-2015 11:51

|

User

Posty: 38

Dołączył: 18/04/2014 20:28

|

W związku z ustawieniem sobie openvpn na routerze mam własny klucz i certyfikat CA. Pomyślałem, że podpiszę certyfikat routera i dodam CA do listy w Firefoksie.

Wygenerowałem klucz i certyfikat dla routera przy pomocy

i pod koniec potwierdziłem, że chcę podpisać certyfikat:

Sign the certificate? [y/n]: y

1 out of 1 certificate requests certified, commit? [y/n]: y

Write out database with 1 new entries

Skopiowałem potem router.key i router.crt do routera, podmieniłem pliki /etc/key.pem i /etc/crt.pem, ustawiłem w GUI tak, jak to opisał Shibby w pierwszym poście, zrestartowałem httpd, dodałem CA.crt do listy w Firefoksie ale kiedy próbuję się połączyć z routerem z LAN, to dostaję komunikat:

Cytat

Nie udało się nawiązać bezpiecznego połączenia

Podczas łączenia z serwerem 10.10.100.68 wystąpił błąd. Typ certyfikatu niedozwolony dla aplikacji. (Kod błędu: sec_error_inadequate_cert_type)

Żądana strona nie może zostać wyświetlona, ponieważ nie udało się potwierdzić autentyczności otrzymanych danych.

Jeśli usunę CA.crt z listy w Firefoksie, to pojawia się monit o dodanie wyjątku i po potwierdzeniu mogę się połączyć z routerem.

Może ktoś wyjaśnić o co chodzi i co mam zrobić, żeby to działało tak, jak założyłem? |

| |

|

|

| shibby |

Dodano 22-03-2015 12:56

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

@qrs - opis jest dobry. csr to żądanie certyfikatu (request). Podpisujesz go swoim prywatnym kluczek (key) i załączasz plik żądania w procesie generowania certyfikatu. W odpowiedzi dostajesz certyfikat crt, który został podpisany kluczem prywatnym jednostki certyfikującej (ca.key). Dzięki temu masz certyfikat autorytatywny, ponieważ został on podpisany przez obie strony, twój klucz i klucz CA.

Połączony z 22 March 2015 12:58:20:

@dedeer - swoje ca.crt też dodaj do pliku crt.pem, tak byś miał tam oba certyfikaty (swój i ca)

Edytowany przez shibby dnia 22-03-2015 12:58

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| dedeer |

Dodano 22-03-2015 14:01

|

User

Posty: 38

Dołączył: 18/04/2014 20:28

|

Cytat shibby napisał(a):

Połączony z 22 March 2015 12:58:20:

@dedeer - swoje ca.crt też dodaj do pliku crt.pem, tak byś miał tam oba certyfikaty (swój i ca)

Cholera, to już mi nic z nvram nie zostanie. Już teraz mam wolne 5,14 % (1684 B). Nie mogę usunąć kluczy openvpn z nvram, bo do portu usb jest podłączona drukarka. Nie dam rady podłączyć do routera huba USB, bo w miejscu, gdzie stoi router brak jest dodatkowych gniazdek i hub musiałby być pasywny i dodatkowe miejsce musiałoby być na pendrivie. Jak żyć?

Dodatkowe pytanie: za routerem stoi NAS RN102. Ma on swój własny certyfikat. Docelowo chciałbym wystawić na świat galerię Piwigo i Owncloud. Jak próbowałem teraz się łączyć z Piwigo z zewnątrz (przekierownie portów na routerze), to pojawiał się komunikat o niezgodności certyfikatów, tzn. że do połączenia używany jest certyfikat routera, a strona serwuje swój - inny. Przyszło mi do głowy, żeby podpisać certyfikat NASa i użyć go w ruterze. Da się tak? |

| |

|

|

| shibby |

Dodano 22-03-2015 14:13

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

1) certyfikaty HTTPS nie musisz trzymać w nvram

2) certyfikatów openvpn też nie musisz trzymać w nvram

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| dedeer |

Dodano 22-03-2015 14:37

|

User

Posty: 38

Dołączył: 18/04/2014 20:28

|

Cytat shibby napisał(a):

1) certyfikaty HTTPS nie musisz trzymać w nvram

2) certyfikatów openvpn też nie musisz trzymać w nvram

Tak, ale

1. jffs nie działa w WRN3500Lv2

2. Nie mam możliwości podłączenia do routera dodatkowego dysku

3. próbuję podmontować katalog z NAS jako udział cifs (co opisałeś) i na razie działa, ale pojawiły się 2 inne rzeczy:

- NAS się wyłącza na noc. Jeśli chcę się połączyć z NASem zanim się wybudzi, to łączę się przez openvpn z routerem i robię WON czyli certyfikaty openvpn muszą być w nvram, bo inaczej nie będą dostępne

- NAS usypia dyski po 10 min braku aktywności, więc połączenie z routerem w sytuacji, kiedy certyfikat HTTPS będzie na udziale cifs będzie miało opóźnienie wynikające z wybudzania dysków. Chyba jednak nie będzie innej możliwości i się do tego przyzwyczaję bo też nie łączę się często z routerem.

Na forum tomato widziałem, że udało Ci się zwiększyć nvram w Asusie RT-N66u (i to już w połowie 2012 roku), z czego wnioskuję, że jakieś prace w tym kierunku trwają, albo trwały. Są jakieś rezultaty? |

| |

|

|

| shibby |

Dodano 22-03-2015 20:21

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

a czemuż to nie masz możliwości podłączenia dodatkowego dysku? Co masz już podpięte pod USB?

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| dedeer |

Dodano 22-03-2015 22:46

|

User

Posty: 38

Dołączył: 18/04/2014 20:28

|

"Nie mogę usunąć kluczy openvpn z nvram, bo do portu usb jest podłączona drukarka. Nie dam rady podłączyć do routera huba USB, bo w miejscu, gdzie stoi router brak jest dodatkowych gniazdek i hub musiałby być pasywny i dodatkowe miejsce musiałoby być na pendrivie."

I na tym się chyba skończy |

| |

|

|

| shibby |

Dodano 23-03-2015 07:01

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

szybkość się podddajesz. Hub pasywny bez problemu uciagnie drukarkę i pendrive. Z dyskiem.byłoby ciężko bo potrzeba energii by go rozkręcić ale w pendrive tego problemu nie ma.

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| dedeer |

Dodano 23-03-2015 16:38

|

User

Posty: 38

Dołączył: 18/04/2014 20:28

|

Cytat shibby napisał(a):

szybkość się podddajesz. Hub pasywny bez problemu uciagnie drukarkę i pendrive. Z dyskiem.byłoby ciężko bo potrzeba energii by go rozkręcić ale w pendrive tego problemu nie ma.

Nie ma mowy o poddawaniu. Przecież podkreśliłem co zrobię - właśnie to, co napisałeś.

Połączony z 01 April 2015 20:41:38:

No to jestem po kilkugodzinnych próbach przeniesienia kluczy openvpn na pendrive. Niestety nie działa. Te same klucze wpisane do nvram pozwalają bez problemu uruchomić serwer.

Ustawienia mam takie:

Basic:

start with WAN: tak

Interface type: TAP

Protocol: UDP

Port:1115

Firwall: automatic

Authorization mode: TLS

Extra HMAC authorization: Incoming (0)

Client address pool: DHCP

Advanced:

Direct clients to redirect Internet traffic: tak

Respond to DNS: tak

Advertise DNS to clients: tak

Encryption cipher: AES-256-CBC

Compression: Adaptive

TLS regeneration time: -1

Custom Configuration:

Cytat ca /mnt/sda1/etc_pen/ca.crt

dh /mnt/sda1/etc_pen/dh1024.pem

cert /mnt/sda1/etc_pen/server.crt

key /mnt/sda1/etc_pen/server.key

tls-auth /mnt/sda1/etc_pen/ta.key

Keys: nic

Pendrive sformatowany jako ext2. Gdzieś znalazłem, że uprawnienia muszą być 755 zamiast 644, ale ich zmiana nic nie dała.

Wersja Tomato: 1.28.0000 MIPSR2-128 K26 USB AIO

Co jeszcze mogę sprawdzić/zrobić żeby openvpn zaczęło działać z kluczami na pendrivie?

Edytowany przez dedeer dnia 01-04-2015 20:41

|

| |

|

|

| qrs |

Dodano 27-06-2015 16:47

|

Maxi User

Posty: 749

Dołączył: 02/12/2012 00:55

|

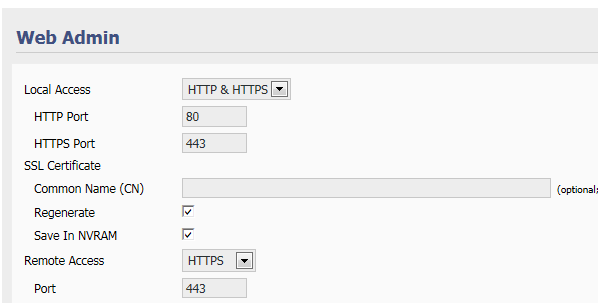

shibby, najpierw piszesz żeby

Cytat shibby napisał(a):

W zakładce Administration -> Admin Access ustawiamy wszystko tak jak na załączonym obrazku

a póżniej że Cytat shibby napisał(a):

Pamiętaj!! Jeżeli kiedykolwiek odznaczysz "Save in NVRAM" lub zaznaczysz "Regenerate", stracisz zapisany w nvram certyfikat i będziesz musiał powtórzyć kroki 6 i 7.

to jak to jest z Regenerate?

---

Netgear R7000 • Netgear WNR3500L v2 • MikroTik hAP ac^2 • TP-LINK M7650

|

| |

|

|

| b3rok |

Dodano 20-10-2015 14:40

|

Administrator

Posty: 621

Dołączył: 10/01/2008 18:40

|

16 listopada ruszają darmowe certyfikaty w ramach projektu Let's Encrypt" - będzie można wykorzystać (w kontekście routera jak i domen).

Cytat First certificate: Week of September 7, 2015

General availability: Week of November 16, 2015

https://letsencrypt.org/2015/08/07/up...edule.html

I. Huawei HG8240 + 1x Netgear r7000 @FreshTomato + Synology DS1512+

II. TP-Link TL-WDR4300 @Obsy OpenWRT Gargoyle

III. TP-Link TL-WDR3600 @Obsy OpenWRT Gargyle

|

| |

|

|

| shibby |

Dodano 21-10-2015 11:04

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

@qrs - bo za pierwszym razem trzeba to zaznaczyć by stworzył się certyfikat, który później chcemy nadpisać. Natomiast jeżeli później użyjesz znów Regenerate to ta funkcja znów nadpisze twój certyfikat. Stąd to ostrzeżenie.

Ale ten opis nie działa na ARM, bo narzędzie nvram nie wspiera możliwośći zapisania pliku do nvramu. Tu trzeba użyć innego tricku by podmienić certyfikaty. Trzy linijki z ptk6 dodaj do skryptu init po zamontowaniu dysku. Nie wykonuj już ptk 7.

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| przemasisko |

Dodano 21-10-2015 11:22

|

Super User

Posty: 550

Dołączył: 17/05/2010 13:56

|

O fajna inicjatywa, Let's Encrypt! Tylko czy certyfikat będzie można wykorzystać w subdomenie? (np. router.serwer.pl). Darmowy StartSSL to potrafi póki co. |

| |

|

|

| shibby |

Dodano 19-11-2015 15:46

|

SysOp

Posty: 17153

Dołączył: 15/01/2009 20:30

|

Cytat Public Beta: December 3, 2015

https://letsencrypt.org/2015/11/12/pu...iming.html

Połączony z 19 listopad 2015 15:48:57:

ale z tym już chyba przesadzili

Cytat ninety-day lifetimes for certificates

Edytowany przez shibby dnia 19-11-2015 15:48

Router: Unifi Cloud Gateway Max

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| b3rok |

Dodano 20-11-2015 09:20

|

Administrator

Posty: 621

Dołączył: 10/01/2008 18:40

|

Cytat We're sometimes asked why we only offer certificates with ninety-day lifetimes. People who ask this are usually concerned that ninety days is too short and wish we would offer certificates lasting a year or more, like some other CAs do.

Ninety days is nothing new on the Web. According to Firefox Telemetry, 29% of TLS transactions use ninety-day certificates. That's more than any other lifetime. From our perspective, there are two primary advantages to such short certificate lifetimes:

- They limit damage from key compromise and mis-issuance. Stolen keys and mis-issued certificates are valid for a shorter period of time.

- They encourage automation, which is absolutely essential for ease-of-use. If we're going to move the entire Web to HTTPS, we can't continue to expect system administrators to manually handle renewals. Once issuance and renewal are automated, shorter lifetimes won't be any less convenience than longer ones.

For these reasons, we do not offer certificates with lifetimes longer than ninety days. We realize that our service is young, and that automation is new to many subscribers, so we chose a lifetime that allows plenty of time for manual renewal if necessary. We recommend that subscribers renew every sixty days. Once automated renewal tools are widely deployed and working well, we may consider even shorter lifetimes.

Źródło: https://letsencrypt.org/2015/11/09/wh...-days.html

Zobaczymy jak będzie działać w praktyce ta automatyzacja i łatwość użycia...

Połączony z 17 grudzień 2015 15:44:51:

Od 03.12.2015 trwa otwarta beta - nie trzeba zaproszeń. Niestety z tego co widzę, nie ma jeszcze klienta Windows-owego.

https://letsencrypt.org/2015/12/03/en...-beta.html

Edytowany przez b3rok dnia 17-12-2015 15:45

I. Huawei HG8240 + 1x Netgear r7000 @FreshTomato + Synology DS1512+

II. TP-Link TL-WDR4300 @Obsy OpenWRT Gargoyle

III. TP-Link TL-WDR3600 @Obsy OpenWRT Gargyle

|

| |

|

' target='_blank'>Link

' target='_blank'>Link ' target='_blank'>Link

' target='_blank'>Link