|

[SKRYPT] Blokowanie niebezpiecznych sieci

|

| local |

Dodano 10-02-2009 20:27

|

User

Posty: 139

Dołączył: 17/06/2008 12:04

|

Blokowanie niebezpiecznych sieci v1.1

Skrypt blokuje połączenia (wchodzące i wychodzące) do i z znanych niebezpiecznych sieci zebranych w definicjach Emerging Threats. Definicje te są tworzone dla sensora Snort przez społeczność jego użytkowników. Zawierają pule adresów z projektów DShield, Shadowserver, Spamhaus.

Ściągana przez skrypt lista zawiera adresy:

- Znanych sieci i hostów Russian Business Network.

- Najczęściej atakujących hostów zebranych w ramach rozproszonego IDS - DShield.

- Serwerów zarządzających botnetami zebrane przez projekt Shadowserver.

- Hostów/serwerów zombie z przestrzeni adresowej, całkowicie kontrolowanej przez spamerów. Zebrane przez Spamhaus.

- Bogons, adresy, które nie powinny istnieć w danej sieci. Zebrane przez team Cymru.

1. Wklej na sam KONIEC skryptów INIT poniższy kod:

Cytat sleep 20

cat </tmp/filtr_ns.sh

#!/bin/sh

iptables -F BOGONS

iptables -F BOGONS

wget -q -O - http://www.cymru.com/Documents/bogon-bn-nonagg.txt|grep '^[0-9]\{1,3\}\.'|while read i;do

iptables -A BOGONSIN -s \$i -j DROP

iptables -A BOGONSOUT -d \$i -j DROP

done

logger Lista BOGONS zaladowana

ETV1="/tmp/ETrev"

ETV2="/tmp/ETrev.tmp"

if [ -f \$ETV2 ];then exit

fi

wget -q -O \$ETV2 http://www.emergingthreats.net/fwrules/FWrev

if [ ! -f \$ETV2 ];then exit

fi

if [ \`cat \$ETV2\` -gt \`cat \$ETV1\` ]; then

iptables -F ETIN

iptables -F ETOUT

wget -q -O - http://www.emergingthreats.net/fwrules/emerging-Block-IPs.txt|grep '^[0-9]\{1,3\}\.'|while read i;do

iptables -A ETIN -s \$i -j DROP

iptables -A ETOUT -d \$i -j DROP

done

mv -f \$ETV2 \$ETV1

logger Lista EMERGING THREATS zaktualizowana do v\`cat \$ETV1\`

else rm -f \$ETV2

fi

END

chmod +x /tmp/filtr_ns.sh

2. Wklej na sam KONIEC skryptów FIREWAL poniższy kod:

Cytat #BOGONS

iptables -N BOGONSIN

iptables -N BOGONSOUT

iptables -I wanin 1 -m state --state NEW -j BOGONSIN

iptables -I wanout 1 -m state --state NEW -j BOGONSOUT

#EMERGINGTHREATS

iptables -N ETIN

iptables -N ETOUT

iptables -I wanin 1 -m state --state NEW -j ETIN

iptables -I wanout 1 -m state --state NEW -j ETOUT

echo "0">/tmp/ETrev

/tmp/filtr_ns.sh >/dev/null 2>&1

3. Zrestartuj router.

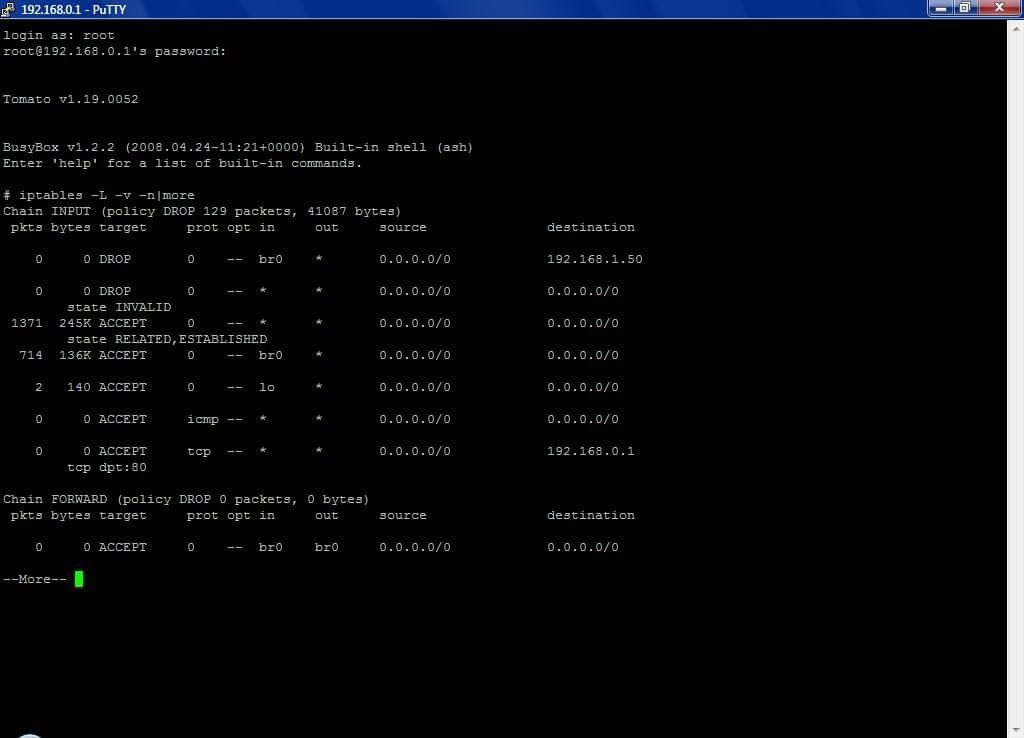

Aby zobaczyć załadowane adresy ip i liczbę zablokowanych pakietów zaloguj sę na router przez SSH i wydaj polecenie:

iptables -L -v -n|more

lub ściągnij bezpośredni zrzut z Iptables w zakładce Administration/Debugging Download Iptables Dump.

http://www.cymru.com

http://www.emergingthreats.net

Źródło

http://www.linksysinfo.org/forums/sho...hp?t=58907

http://www.dslreports.com/forum/r2034...e-networks

Edytowany przez local dnia 15-12-2009 14:17

|

| |

|

|

| przodek |

Dodano 10-02-2009 21:18

|

User

Posty: 10

Dołączył: 12/01/2009 11:37

|

już ustawiłem bo właśnie dziś miałem 4 ataki z ip 218.98.106.* który jest na liście. Dziękuje ! |

| |

|

|

| Dziadek |

Dodano 10-02-2009 22:05

|

Super User

Posty: 476

Dołączył: 10/08/2006 19:43

|

Cytat local napisał/a:

Blokowanie następuje po pobraniu zastawu definicji ze stron Emerging Threats. Załadowanie listy trwa ok. 8-10 minut!

Jak duża jest ta lista?

Nie brakuje Ci RAM-u? |

| |

|

|

| Athl0n |

Dodano 10-02-2009 22:36

|

User

Posty: 6

Dołączył: 05/02/2009 20:43

|

a gdzie wpisać to polecenie aby sprawdzić listę adresów ip? |

| |

|

|

| Lukasz1988 |

Dodano 11-02-2009 00:31

|

User

Posty: 31

Dołączył: 24/08/2008 21:05

|

Wystarczy tylko wkleić skrypty i już będzie działało tak? |

| |

|

|

| local |

Dodano 11-02-2009 07:52

|

User

Posty: 139

Dołączył: 17/06/2008 12:04

|

@Lukasz1988

Wystarczy wkleić i zrestatrować router.

@Dziadek

Lista waży 53.9 KB, 3784 pozycje (rev. 1462). Na Asusie WL-500gP mod ND USB pamięć wygląda nast. 29.93 MB / 20.89 MB (69.79%).

@Athl0n

Update w pierwszym poście.

Edytowany przez local dnia 11-02-2009 08:12

|

| |

|

|

| Lukasz1988 |

Dodano 11-02-2009 10:05

|

User

Posty: 31

Dołączył: 24/08/2008 21:05

|

Wkleiłem skrypty tak jak pisało i zrobiłem restart. Tylko dalej chyba nie działa... wrzucę screena

[URL=www.fotosik.pl] [/URL] [/URL]

Do tego trzeba mieć jakąś dodatkowa pamięć? bo u mnie mam 7 mb wolnego miejsca na routerze...

Edytowany przez Lukasz1988 dnia 11-02-2009 10:08

|

| |

|

|

| local |

Dodano 11-02-2009 11:03

|

User

Posty: 139

Dołączył: 17/06/2008 12:04

|

Lista waży 53,9 KB, spokojnie zmieści się na każdym wrt i asusie.

Po restarcie odczekaj te 10 min. na załadowanie. Sprawdź też zrzut z Iptables. |

| |

|

|

| Szoszon |

Dodano 11-02-2009 12:46

|

Power User

Posty: 267

Dołączył: 16/12/2008 06:22

|

Witam

Czy mógłby ktoś wytłumaczyć laikowi co to są agresywne sieci ?

I czy ten skrypt można/mógłby przerobić ktoś pod openwrt ?

TP-MR3420 OpenWrt Backfire 10.03.XX

|

| |

|

|

| shibby |

Dodano 11-02-2009 12:53

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

a wg ciebie co to moga byc agresywne sieci? |

| |

|

|

| obsy |

Dodano 11-02-2009 12:55

|

VIP

Posty: 5775

Dołączył: 31/10/2006 20:06

|

Szoson - to będzie działać pod openwrt, więc śmiało możesz to robić.

|

| |

|

|

| local |

Dodano 11-02-2009 13:20

|

User

Posty: 139

Dołączył: 17/06/2008 12:04

|

@Szoszon

- Znane sieci i hosty Russian Business Network.

- Lista najczęściej atakujących hostów zebrana w ramach rozproszonego IDS - DShield.

- Serwery zarządzające botnetami zebrane przez projekt Shadowserver.

- Hosty/serwery zombie z przestrzeni adresowej, całkowicie kontrolowanej przez spamerów. Zebrane przez Spamhaus.

/

Zmieniłem tytuł tematu na właściwy.

Edytowany przez local dnia 11-02-2009 13:53

|

| |

|

|

| shibby |

Dodano 11-02-2009 14:06

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

dopisz jeszcze zeby dac skrypt z firewalla na koniec!! inaczej na te 10min jestesmy zamrozeni  ja 10min czekalem na otwarcie portow ssh i httpsa ja 10min czekalem na otwarcie portow ssh i httpsa  |

| |

|

|

| local |

Dodano 11-02-2009 14:20

|

User

Posty: 139

Dołączył: 17/06/2008 12:04

|

Dopisane. Dzięki za zwrócenie uwagi. |

| |

|

|

| Szoszon |

Dodano 11-02-2009 16:43

|

Power User

Posty: 267

Dołączył: 16/12/2008 06:22

|

Cytat obsy napisał/a:

Szoson - to będzie działać pod openwrt, więc śmiało możesz to robić.

Co mam z tym zrobić @obsy ? Możesz swoja wypowiedź nieco rozszerzyć ?

@local - dzięki za wyjaśnienie

TP-MR3420 OpenWrt Backfire 10.03.XX

|

| |

|

|

| obsy |

Dodano 11-02-2009 18:33

|

VIP

Posty: 5775

Dołączył: 31/10/2006 20:06

|

Dodać

iptables -N ETIN

iptables -N ETOUT

iptables -I wanin 1 -m state --state NEW -j ETIN

iptables -I wanout 1 -m state --state NEW -j ETOUT

echo "0">/tmp/ETrev

Do firewalla, gdzie za wanin/wanou postaw określony łańcuch (INPUT OUTPUT),

Zrób skrypt w /tmp/update-et.sh o zawartości

#!/bin/sh

ETV1="/tmp/ETrev"

ETV2="/tmp/ETrev.tmp"

if [ -f $ETV2 ]then exit

fi

wget -q -O $ETV2 http://www.emergingthreats.net/fwrules/FWrev

if [ ! -f $ETV2 ]then exit

fi

if [ `cat $ETV2` -gt `cat $ETV1` ] then

iptables -F ETIN

iptables -F ETOUT

wget -q -O - http://www.emergingthreats.net/fwrules/emerging-Block-IPs.txt|grep '^[0-9]\{1,3\}.'|while read i;do

iptables -A ETIN -s $i -j DROP

iptables -A ETOUT -d $i -j DROP

done

mv -f $ETV2 $ETV1

logger Lista EMERGING THREATS zaktualizowana do v`cat \$ETV1`

else rm -f $ETV2

fi

chmod 755 /tmp/update-et.sh

i wykonaj:

/tmp/update-et.sh

Tyle. Dokładnie to co powyżej inaczej zapisane. wywołanie /tmp/update-et.sh możesz do crona włożyć.

(OT: to już lepiej zrobić odpowiednią blacklistę w programie p2p ale to tylko i wyłącznie moja opinia)

Edytowany przez obsy dnia 11-02-2009 21:42

|

| |

|

|

| local |

Dodano 11-02-2009 18:46

|

User

Posty: 139

Dołączył: 17/06/2008 12:04

|

@obsy

No ale skrypt uruchomiony na routerze będzie broni całą naszą sieć. Nie ma tu list z anti-p2p ;P |

| |

|

|

| obsy |

Dodano 11-02-2009 18:50

|

VIP

Posty: 5775

Dołączył: 31/10/2006 20:06

|

Dlatego też napisałem ze to moja opinia. Po prostu ja inaczej zwykle konfiguruje całość :)

|

| |

|

|

| kill649 |

Dodano 11-02-2009 21:30

|

User

Posty: 26

Dołączył: 19/06/2007 13:47

|

Cytat obsy napisał/a:

Dodać

iptables -N ETIN

iptables -N ETOUT

iptables -I wanin 1 -m state --state NEW -j ETIN

iptables -I wanout 1 -m state --state NEW -j ETOUT

echo "0">/tmp/ETrev

Do firewalla, gdzie za wanin postaw swój interfejs wan,

A na wanout nic nie zmieniamy ? |

| |

|

|

| obsy |

Dodano 11-02-2009 21:43

|

VIP

Posty: 5775

Dołączył: 31/10/2006 20:06

|

Oczywiście że tak, i nie interfejs na nazwę łańcucha.

Każdy czyta i nie mówi że bzdury wypisuje. Dobra, nie odzywam się już.

|

| |

|

' target='_blank'>Link

' target='_blank'>Link ' target='_blank'>Link

' target='_blank'>Link