Opiszę jedno z wyzwań, na które natrafiłem kilka miesięcy temu. Klient posiadał już sprzęt Fortigate i potrzebował prostego i taniego rozwiązania by spiąć odległy magazyn z siedzibą główną. Padło na ER-X-SFP. Oto przykładowa konfiguracja.

Założenia

Fortigate:

- IP publiczne: 1.1.1.1

- LAN: 192.168.0.0/24

EdgeRouter:

- IP publiczne: 2.2.2.2

- LAN: 192.166.101.0/24

Konfiguracja Fortigate

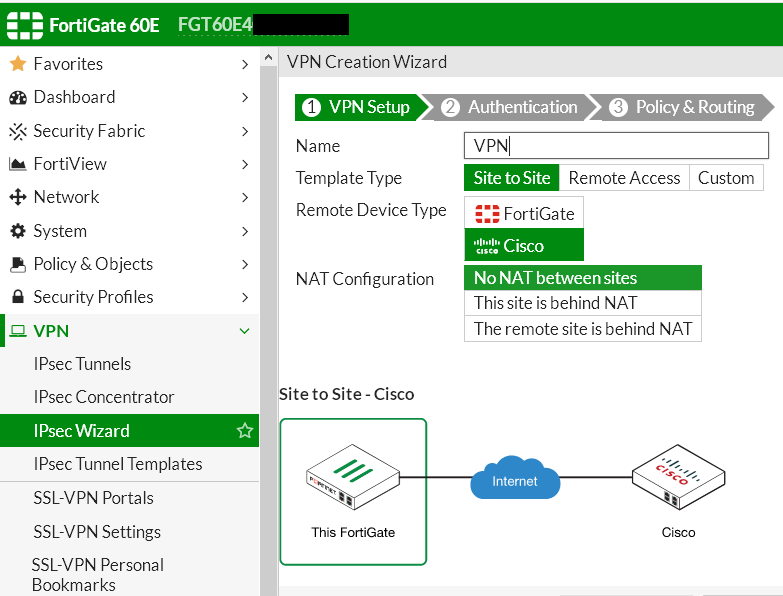

Po tej stronie było zdecydowanie najwięcej roboty, ponieważ Fortigate najlepiej dogaduje się z .... innym Fortigatem  Użyłem do tego celu template Cisco (można użyć Custom, na jedno wyjdzie). Użyłem do tego celu template Cisco (można użyć Custom, na jedno wyjdzie).

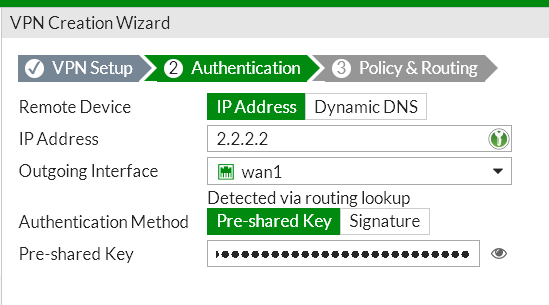

W kolejny kroku podajemy adres IP routera zdalnego, interfejs WAN oraz klucz PSK

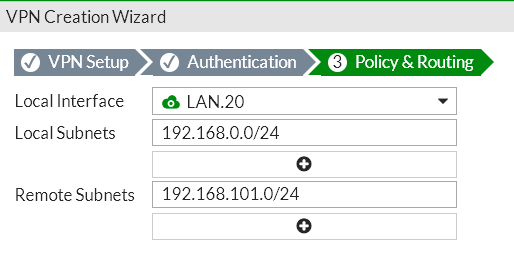

Następnie wskazujemy interfejs LAN (adresacja IP zostanie z automatu przypisana) oraz LAN za routerem zdalnym

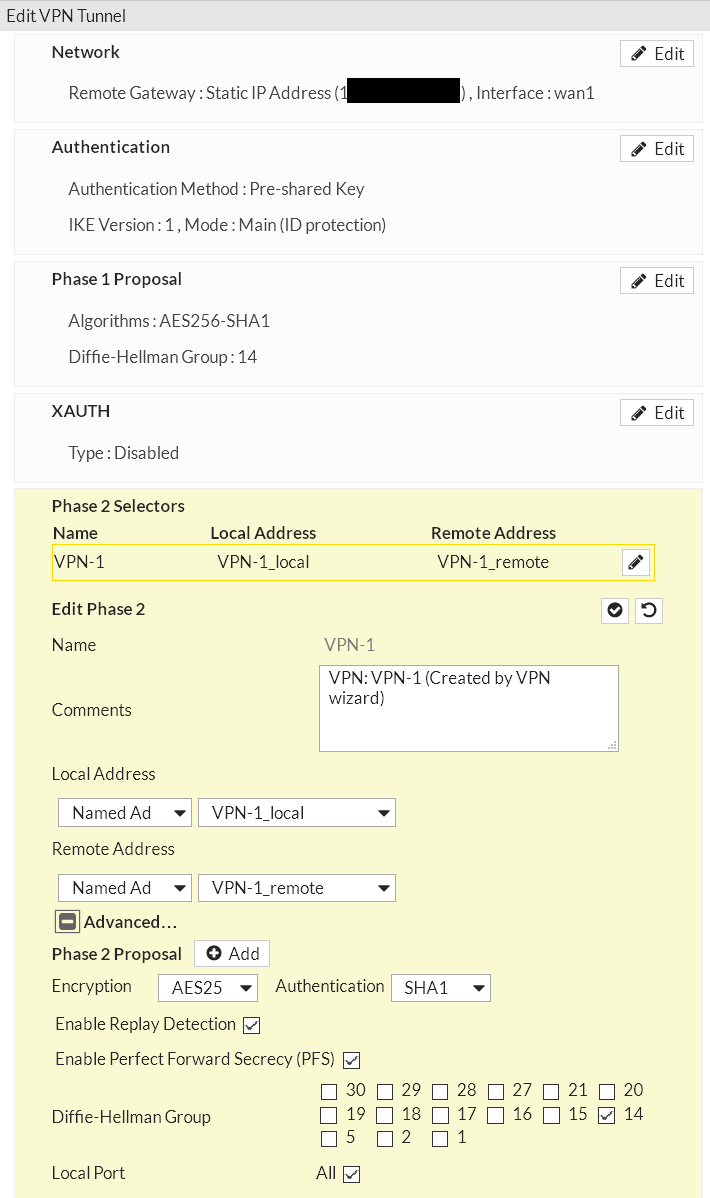

Tak wstępnie skonfigurowany tunel edytujemy. Ustawiamy algorytm AES256-SHA1 w obu fazach oraz DH-Group 14, IKE-1. Tak prezentuje się całość konfiguracji:

Po zapisaniu ustawień klikamy na "Bring up" na zakładce "IPsec Monitor" i zabieramy się za konfigurację EdgeRoutera

ER-X-SFP

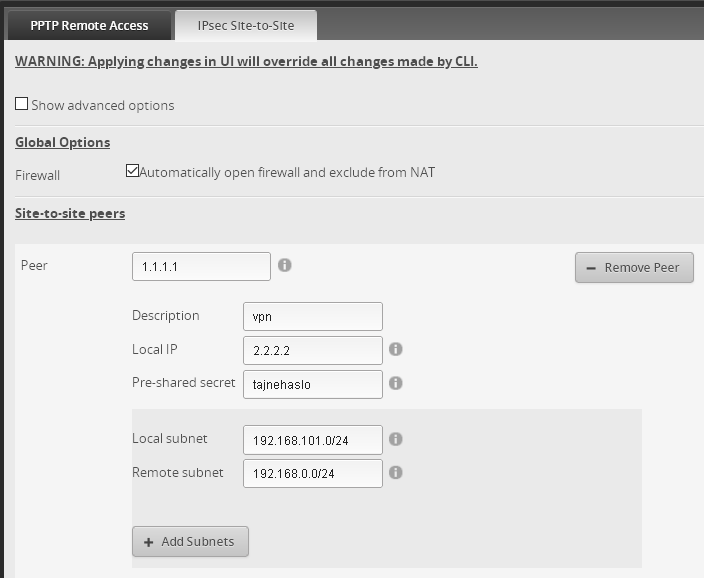

Tu będzie zdecydowanie prościej. Wchodzimy w zakładkę VPN -> IPsec Site-to-Site i uzupełniamy pola. Wszystko jest prosto opisane więc problemów nikt nie powinien mieć.

Po zapisaniu konfiguracji tunel powinien się automatycznie spiąć i sieci powinny się widzieć wzajemnie. Dodam, że w EdgeOS za ipsec odpowiedzialna jest usługa Strongswan, czyli dokładnie ta sama, którą kiedyś opisywałem w tutorialu dotyczącym IPsec na Tomato.

Jeżeli kogoś interesowałaby konfiguracja z poziomu konsoli to przedstawia się ona następująco:

Cytat set vpn ipsec allow-access-to-local-interface disable

set vpn ipsec auto-firewall-nat-exclude enable

set vpn ipsec esp-group FOO0 compression disable

set vpn ipsec esp-group FOO0 lifetime 3600

set vpn ipsec esp-group FOO0 mode tunnel

set vpn ipsec esp-group FOO0 pfs enable

set vpn ipsec esp-group FOO0 proposal 1 encryption aes256

set vpn ipsec esp-group FOO0 proposal 1 hash sha1

set vpn ipsec ike-group FOO0 ikev2-reauth no

set vpn ipsec ike-group FOO0 key-exchange ikev1

set vpn ipsec ike-group FOO0 lifetime 28800

set vpn ipsec ike-group FOO0 proposal 1 dh-group 14

set vpn ipsec ike-group FOO0 proposal 1 encryption aes256

set vpn ipsec ike-group FOO0 proposal 1 hash sha1

set vpn ipsec site-to-site peer 1.1.1.1 authentication mode pre-shared-secret

set vpn ipsec site-to-site peer 1.1.1.1 authentication pre-shared-secret tajnehaslo

set vpn ipsec site-to-site peer 1.1.1.1 connection-type initiate

set vpn ipsec site-to-site peer 1.1.1.1 description vpn

set vpn ipsec site-to-site peer 1.1.1.1 ike-group FOO0

set vpn ipsec site-to-site peer 1.1.1.1 ikev2-reauth inherit

set vpn ipsec site-to-site peer 1.1.1.1 local-address 2.2.2.2

set vpn ipsec site-to-site peer 1.1.1.1 tunnel 1 allow-nat-networks disable

set vpn ipsec site-to-site peer 1.1.1.1 tunnel 1 allow-public-networks disable

set vpn ipsec site-to-site peer 1.1.1.1 tunnel 1 esp-group FOO0

set vpn ipsec site-to-site peer 1.1.1.1 tunnel 1 local prefix 192.168.101.0/24

set vpn ipsec site-to-site peer 1.1.1.1 tunnel 1 remote prefix 192.168.0.0/24

Pozdrawiam

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

' target='_blank'>Link

' target='_blank'>Link ' target='_blank'>Link

' target='_blank'>Link