|

[HOWTO] OpenVPN server pod Multiroom NC+

|

| shibby |

Dodano 02-01-2021 11:30

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

Temat konfiguracji multiroomu na Tomato jest dobrze znany a sam temat wciąż chętnie czytany, dlatego też serię poradników postanowiłem rozpocząć od niego.

Założenia

- mamy wstępnie skonfigurowany EdgeRouter (prześliśmy przez Wizard, router ma internet)

- EdgeRouter będzie robił za serwer i to do niego podepnie się klient (np z Tomato)

- EdgeRouter ma publiczny IP (bo inaczej nie mógłby być serwerem)

Przygotowanie bridge i wstępna konfigruracja

Konfigurację przeprowadzę na ER-12. Dla przypomnienia porty eth0-eth7 spięte są domyślnie w switch0, natomiast ostatnie 2 porty LAN i SFP są niezależne. Dlatego też w poniższej instrukcji użyję portu eth8. Dla sprzętów, które mają wszystkie porty eth spięte w switch0 (np ER-X, ER-X-SFP) musimy najpierw wypiąć jeden port ze switcha.

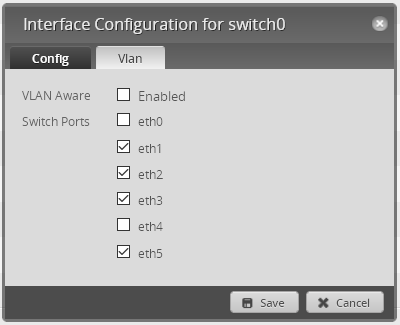

W Dashboard przy switch0 klikamy w Action -> Config, przechodzimy na zakładkę VLAN i odznaczamy jeden z portów - do tego portu podepniemy dekoder "matkę".

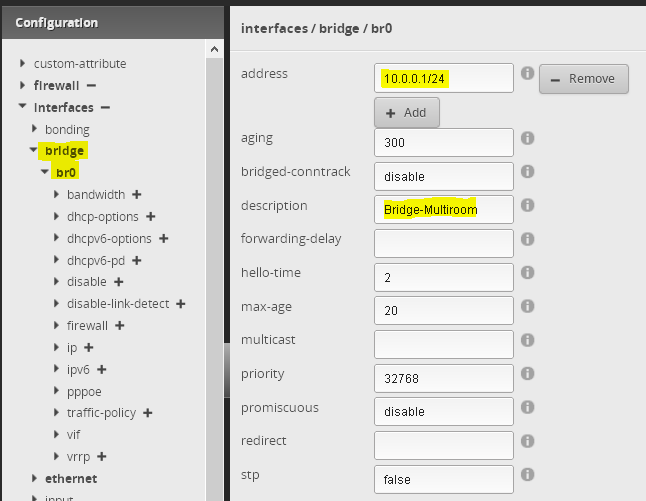

Następnie przechodzimy do "Config Tree" -> Interfaces -> bridge, dodajemy br0 i klikamy w "Update List", rozwijamy br0, nadajemy adresację IP dla multiroomu (address), możemy nadać też nazwę (description). Po wszystkim likamy w "Preview" i zapisujemy zmiany.

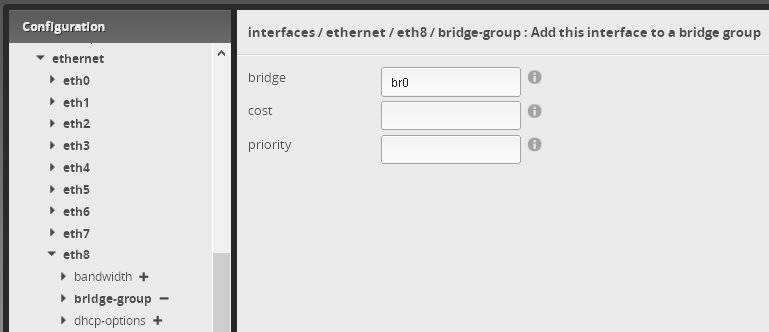

Następnie w Config Tree przechodzimy do Interfaces -> -> bridge-group i w polu bridge wpisujemy br0

Jeżeli chcemy dla dekoderów postawić serwer DHCP to robimy to w Services -> DHCP Server -> Add DHCP Server. Ja uznałem to za zbędne przy dwóch dekoderach i ustawiłem na nich adresację z palca. To co musimy natomiast zrobić to dodać "br0" do interfejsów DNS, by dekoder mógł korzystać z internetu. W tym celu udajemy się do Services -> DNS, klikamy w "Add Listen Interfaces" i wybieramy "br0" i zapisujemy zmiany.

Server OpenVPN

OpenVPN nie wyklikamy z GUI, trzeba to robić z konsoli lub z poziomu "Config Tree". W tutorialach postaram się używał "łatwiejszej" opcji. Czasami jednak i tak będziemy zmuszeni skorzystać z konsoli. Tak też będzie w tym przypadku.

Po zalogowaniu się do SSH routera wydajemy kolejno komendy:

Cytat mkdir /config/vtun0

openvpn --genkey --secret static.key

W ten sposób wygenerowaliśmy klucz współdzielony i zapisaliśmy go w /config/vtun0/static.key

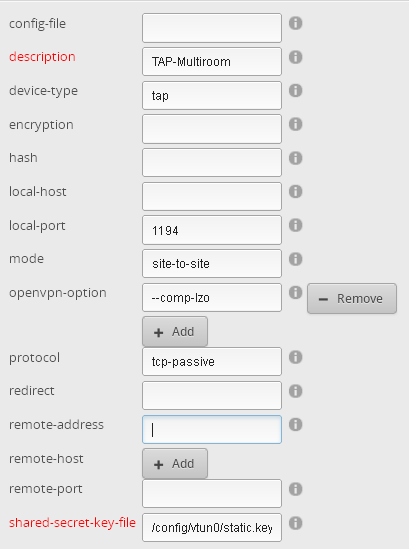

W Config Tree przechodzimy do Interfaces -> openvpn -> wpisujemy vtun0 -> Update List, rozwijamy vtun0 i uzupełniamy następujące pola:

- description - nazwa własna

- device-type - tap

- local-port - 1194 (to port domyślny, możemy wpisać dowolny)

- mode - site-to-site

- openvpn-option - --comp-lzo

- protocol - tcp-passive

- shared-secret-key-file - /config/vtun0/static.key

Preview i Save

Następnie wchodzimy w bridge-group i wpisujemy br0.

Całość mniej więcej powinna wyglądać następująco:

Otwarcie portu openVPN na świat

Przechodzimy do Firewall/NAT -> Firewall Polices. Domyślnie ujrzymy tu 2 polityki. Interesuje nas WAN_LOCAL czyli polityka dotycząca lokalnych usług postawionych na routerze. Wybieramy Action -> Edit Ruleset a następnie Add New Rule

- Description - dowolna nazwa

- Enable - zaznaczamy

- Action - Accept

- Protocol - TCP

- zakładka Destionation -> Port - 1194

zapisujemy zmiany. Następnie łapiemy za nową regułę i przeciągamy ją tak by była między regułą "Allow established/related" a "Drop invalid state". Ostatni krok to kliknięcie w "Save Rule Order".

Wierzcie już nie ale to koniec  Jeżeli wszystko zrobiliśmy dobrze to klient openVPN powinien widzieć dekoder matkę. Jeżeli wszystko zrobiliśmy dobrze to klient openVPN powinien widzieć dekoder matkę.

Pozdrawiam

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| hermes-80 |

Dodano 02-01-2021 23:46

|

VIP

Posty: 3682

Dołączył: 21/04/2009 11:24

|

Ja to akurat mam skonfigurowane na certyfikatach  - Też się zastanawiałem nad uwiecznieniem tego gdzieś by potem skleroza pracy nie dodała. - Też się zastanawiałem nad uwiecznieniem tego gdzieś by potem skleroza pracy nie dodała.

Można również stworzyć ciekawy system detekcji problemów z MR - tak wykryłem uszkodzony matkę dekoder, który w trybie czuwania przestawał serwować usługę MR (poprzez protokół ARP, który jak wiemy dostawca nie jest w stanie zablokować jak to robi chociażby z protokołem ICMP by nam utrudnić diagnozę połączeń).

Narzędzie to na Tomato arping i skrypt logwatch (chociaż ja instalowałem samego klienta smtp) jak i paczki które można doinstalować do wersji EDGE z większa ilością pamięci.

Tomato nadal jest niezastąpione jako friendly User chociażby do MR .

Teraz prawdopodobnie polsat wprowadził podobna politykę.

Połączony z 03 stycznia 2021 00:09:29:

To co znacząco odróżnia Tomato od EDGE - żaden EDGE nie ma wbudowanego WIFI - to trzeba mieć na uwadze kupując te routery.

Edytowany przez hermes-80 dnia 03-01-2021 00:09

===============================================================

Netgear WNR3500L v1

Podziękowania dla administracji Openlinksys.info!

|

| |

|

|

| Adooni |

Dodano 03-01-2021 05:46

|

VIP

Posty: 2366

Dołączył: 02/02/2011 04:29

|

bardzo czesto router montujemy tam gdzie doprowadza nam "kabel" od operatora albo w piwnicy domku wiec i tak trzeba czesto kobinowac z AP a przy Ubiquiti mozna AP wyprowadzic gdzie nam pasuje

w ofercie sa 2 ciekawe urzadzenie od nich ktore maja wi-fi

https://eu.store.ui.com/collections/u...am-machine

https://eu.store.ui.com/collections/u...ts/udm-pro

Orange 300/50 Mb/s + ONT Terminal

HPE MS gen8 Proxmox 7.0-11 VMs: Router OPNsense 23.X-amd64 and OMV

HPE MicroServer gen8: Xeon E3-1265Lv2, 16GB (2x KTH-PL316E/8G), HP 331T, 4x4TB WD RED

Asus RT-AC68U AccessPoint

|

| |

|

|

| shibby |

Dodano 03-01-2021 14:25

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

Cytat Też się zastanawiałem nad uwiecznieniem tego gdzieś by potem skleroza pracy nie dodała.

to jest jeden z głównych powodów pisania tych artykułów. Wiem ile czasu zajęło mi skonfigurowanie multiroomu po raz pierwszy. Wiedza nigdzie nie opisana (spięcie portu ETH i oVPN TAP w jeden bridge).

Pisałem nawet w tym celu na oficjalnym forum UI i temat pozostał bez echa  A rozwiązanie okazało się banalne: wskazywałem plik config.ovpn i nie wiedzieć czemu wtedy bridge nie chce wpiąć tapa. Zmieniłem koncepcję i ustawiłem wszystkie parametry w konfigu i ruszyło od strzała. A rozwiązanie okazało się banalne: wskazywałem plik config.ovpn i nie wiedzieć czemu wtedy bridge nie chce wpiąć tapa. Zmieniłem koncepcję i ustawiłem wszystkie parametry w konfigu i ruszyło od strzała.

Cytat Ja to akurat mam skonfigurowane na certyfikatach

Też działasz na ER czy masz to na Tomato?

Cytat w ofercie sa 2 ciekawe urzadzenie od nich ktore maja wi-fi

@Adooni - DM faktycznie ma (swoją drogą całkiem fajne bo można go parować z kolejnymi APkami od Unifi) ale UDM-Pro nie ma WiFi. Na jedynie wbudowany kontroler Unifi.

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| hermes-80 |

Dodano 03-01-2021 17:20

|

VIP

Posty: 3682

Dołączył: 21/04/2009 11:24

|

Dokładnie tak jak ty też przegrzebałem, jak to niektórzy określają "cały internet" i trochę czasu zeszło zanim jakiekolwiek postępy zrobiłem, ale ja jako leniwy i w meandrach konsoli za głęboko nie chciałem się zagłębiać wiedząc, że to samo mogę przez config tree zrobić to zaatakowałem od tej strony.

EDGERouter X SFP 2.0.8

Obecnie konfig mam taki.

WAN - PPPoE

LAN - dwie podsieci

Eth0 - MR Na switchu rozszyte po gniazdkach za pomocą basic vlan

Eth 1,2,3 - sieć domowa

Na switchu rozszyte po gniazdkach za pomocą basic vlan obie podsieci.

Server OVPN tap (certyfikaty) na EDGERouter X SFP - (SFP nie używany, wyłączony) - podłączonych 2 klientów

Clienci na Tomato - standardowy config (MR, Sieć domowa - dwa vlany)

Dodatkowy tunel - Tomato OVPN tun (certyfikaty)- klient ER OVPN tun podłączony do Eth1,2,3 (zarządzanie siecią domową ER)

Dodatkowo testowałem wcześniej:

Tomato Serwer OVPN tap - klient ER OVPN tap

Tomato Serwer OVPN tun - Klient ER OVPN tun

Wszystko działało

Obecnie działający skrypt sprawdzający co 15 min zawieszenie się serwera matki i po 30 minutach braku odpowiedzi wysyła maila, że wystąpił jakiś problem.

poprzez arping

===============================================================

Netgear WNR3500L v1

Podziękowania dla administracji Openlinksys.info!

|

| |

|

|

| shibby |

Dodano 03-01-2021 18:41

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

a coś jeszcze ciekawego masz zrobionego? Bo ja jeszcze kilka pomysłów na tutoriale mam

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| hermes-80 |

Dodano 03-01-2021 18:56

|

VIP

Posty: 3682

Dołączył: 21/04/2009 11:24

|

Priorytetem było ustawienie MR: Tomato + ER oraz rozdział sieci MR od domowej.

Sprzęt nie mój więc ograniczyłem się do tego.

===============================================================

Netgear WNR3500L v1

Podziękowania dla administracji Openlinksys.info!

|

| |

|

|

| shibby |

Dodano 03-01-2021 21:04

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

Posiadasz może jeszcze dostęp do niego, żeby dodać do tego tutorial konfigurację z certyfikatami?

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| hermes-80 |

Dodano 03-01-2021 21:20

|

VIP

Posty: 3682

Dołączył: 21/04/2009 11:24

|

Tak jasne dodam  . .

Połączony z 04 stycznia 2021 11:17:46:

Tunel OpenVPN Tap UDP

EDGERouter X SFP v2.0.8.5247496.191120.1124 OpenVPN TAP - Server

WNR 3500L v1 Tomato Firmware 1.28.0000 MIPSR2-140 K26 USB miniVPN - Client

Opis podstawowej konfiguracji serwera OpenVPN nie rózni sie niczym od opisanej przez shibby-ego procedury.

1. Po włączeniu routera ustawiamy wybrany przez siecie preset z wizarda. https://openlinksys.info/forum/viewthread.php?thread_id=22452

konfig ustawiany w config tree

2. Odpinamy jeden port ze switcha (w moim przypadku eth1). - Remove

interfaces / switch / switch0 / switch-port / interface : Interfaces on switch

interface

eth2

eth3

eth4

Update List/Preview

3. Tworzymy bridge br0 - Add

interfaces / bridge : Bridge interface name

bridge br0

Update List

Konfigurujemy go:

interfaces / bridge / br0

address 192.168.2.100/24 (nadajemu mu IP z podsieci jaką ustalimy sobie dla MR indywidualny dla tego interfejsu)

aging 300

bridged-conntrack disable

description Local 2 (nadajemy sobie nazwe dla tego interfejsu - dowolna)

forwarding-delay ---

hello-time 2

max-age 20

multicast ----

priority 32768

promiscuousdisable

redirect ----

stp false

Preview

4. Podpinamy wypiety port pod stworzony br0

interfaces / ethernet / eth1 / bridge-group : Add this interface to a bridge group

bridge br0

cost ----

priority ----

Preview

5. Tworzymy nowy interfejs openvpn vtun0. - Add

interfaces / openvpn : OpenVPN tunnel interface name

openvpn vtun0

Update List

Konfigurujemy go:

interfaces / openvpn / vtun0

config-file ----

description OpenVPNS_TAP_to_Local2 (nadajemy sobie nazwe dla tego interfejsu - dowolna)

device-type tap

encryption aes128

hash ----

local-host ----

local-port 1194 (port nasłuch Serwera - nalezy otworzyc go w firewallu)

mode server

openvpn-option --keepalive 15 60

protocol udp

redirect ----

remote-address ----

remote-host ----

remote-port ----

shared-secret-key-file ----

Wpinamy interfejs w nasz utworzony bridge br0

interfaces / openvpn / vtun0 / bridge-group : Interface to be added to a bridge group

bridge br0

cost ----

priority ----

Informujemy w jakięj podsieci będzie działał

interfaces / openvpn / vtun0 / server : Server-mode options

domain-name ----

max-connections ----

name-server ----

push-route ----

subnet 192.168.2.0/24

topology ----

Dodajemy certyfikaty

interfaces / openvpn / vtun0 / tls : Transport Layer Security (TLS) options

ca-cert-file /config/auth/Server/ca.crt

cert-file /config/auth/Server/server.crt

crl-file ----

dh-file /config/auth/Server/dh1024.pem

key-file /config/auth/Server/server.key

role ----

Preview

Certyfikaty miałem juz wcześniej wygenerowane więc musiałem je najpierw przenieśc na router

Wincsp i logujemy sie na router

Chyba jeszcze trzeba było nadac prawa tym plikom/katlogom (nie pamiętam  ) )

Tworzymy katalogi jeśli ich niema /config/auth/Server

Kopiujemy tam certyfikar i klucze

Ustawienia klienta Tomato

br1 192.168.2.200 255.255.255.0

Basic

Start with WAN +

Interface Type TAP

Bridge TAP with LAN1 (br1) * default

Protocol UDP

Server Address/Port (IP WAN EDGERouter) 1194

Firewall Automatic

Authorization Mode TLS

Username/Password Authentication -

Extra HMAC authorization (tls-auth) Disabled

Server is on the same subnet +

Advanced

Poll Interval 0 (in minutes, 0 to disable)

Ignore Redirect Gateway (route-nopull) +

Accept DNS configuration Disabled

Encryption cipher AES-128-CBC

Compression Disabled

TLS Renegotiation Time -1 (in seconds, -1 for default)

Connection retry 30 (in seconds; -1 for infinite)

Verify server certificate (tls-remote) -

Custom Configuration

ca "/nas/Dane/Certyfikaty_OpenVPN/Klient2/Client3/ca.crt"

cert "/nas/Dane/Certyfikaty_OpenVPN/Klient2/Client3/client3.crt"

key "/nas/Dane/Certyfikaty_OpenVPN/Klient2/Client3/client3.key"

Tunel OpenVPN Tap UDP

EDGERouter X SFP v2.0.8.5247496.191120.1124 OpenVPN TAP - Client

WNR 3500L v1 Tomato Firmware 1.28.0000 MIPSR2-140 K26 USB miniVPN - Server

1 - 4 takie same jak wyżej

br0 IP 192.168.2.100

5. Tworzymy nowy interfejs openvpn vtun0. - Add

interfaces / openvpn : OpenVPN tunnel interface name

openvpn vtun0

Update List

Konfigurujemy go:

interfaces / openvpn / vtun0

config-file ----

description OpenVPNC_TAP_to_Local 2 (nadajemy sobie nazwe dla tego interfejsu - dowolna)

device-type tap

encryption aes128

hash ----

local-host ----

local-port ----

mode client

openvpn-option ----

protocol udp

redirect ----

remote-address ----

remote-host 8x.x2.xx0.1x (IP Serwera OpenVPN na Tomato)

remote-port 1194

shared-secret-key-file

interfaces / openvpn / vtun0 / bridge-group : Interface to be added to a bridge group

bridge br0

cost ----

priority ----

interfaces / openvpn / vtun0 / tls : Transport Layer Security (TLS) options

ca-cert-file /config/auth/Client1/ca.crt

cert-file /config/auth/Client1/client1.crt

crl-file ----

dh-file ----

key-file /config/auth/Client1/client1.key

role ----

Preview

Ustawienia Servera Tomato

br1 192.168.2.1 255.255.255.0

Basic

Start with WAN +

Interface Type TAP

Bridge TAP with LAN1 (br1) * default

Protocol UDP

Port 1194

Firewall Automatic

Authorization Mode TLS

Extra HMAC authorization (tls-auth) Disabled

Client address pool DHCP 192.168.2.100-192.168.2.254

Advanced

Poll Interval 0 (in minutes, 0 to disable)

Direct clients to redirect Internet traffic -

Respond to DNS -

Encryption cipher AES-128-CBC

Compression Disabled

TLS Renegotiation Time -1 (in seconds, -1 for default)

Manage Client-Specific Options +

Allow Client<->Client +

Allow Only These Clients -

Allow User/Pass Auth -

Custom Configuration

ca "/nas/Dane/Certyfikaty OpenVPN/Klient1/Server/ca.crt"

cert "/nas/Dane/Certyfikaty OpenVPN/Klient1/Server/server.crt"

key "/nas/Dane/Certyfikaty OpenVPN/Klient1/Server/server.key"

dh "/nas/Dane/Certyfikaty OpenVPN/Klient1/Server/dh1024.pem"

Tunel OpenVPN Tun UDP

EDGERouter X SFP v2.0.8.5247496.191120.1124 OpenVPN TUN - Client

WNR 3500L v1 Tomato Firmware 1.28.0000 MIPSR2-140 K26 USB miniVPN - Server

W tym przypadku nie odpinamy portu ze switcha i nie tworzymy bridga czyli pomijamy punkty od 1 - 4.

5. Tworzymy nowy interfejs openvpn vtun0. - Add

interfaces / openvpn : OpenVPN tunnel interface name

openvpn vtun0

Update List

interfaces / openvpn / vtun0

config-file ----

description OpenVPNC_TUN_to_Local1 (nadajemy sobie nazwe dla tego interfejsu - dowolna)

device-type ----

encryption aes128

hash ----

local-host -----

local-port ----

mode client

openvpn-option --persist-tun

protocol udp

redirect -----

remote-address ----

remote-host 8x.xx.2x.xx (IP Serwera OpenVPN na Tomato)

remote-port 1194

shared-secret-key-file ----

interfaces / openvpn / vtun0 / tls : Transport Layer Security (TLS) options

ca-cert-file /config/auth/Client2/ca.crt

cert-file /config/auth/Client2/client2.crt

crl-file ----

dh-file ----

key-file /config/auth/Client2/client2.key

role ----

Ustawienia Servera Tomato

Basic

Start with WAN +

Interface Type TUN

Protocol UDP

Port 1194

Firewall Automatic

Authorization Mode TLS

Extra HMAC authorization (tls-auth) Disabled

VPN subnet/netmask 10.0.0.0 255.255.255.0

Advanced

Poll Interval 0 (in minutes, 0 to disable)

Push LAN to clients +

Direct clients to redirect Internet traffic -

Respond to DNS -

Encryption cipher AES-128-CBC

Compression Disabled

TLS Renegotiation Time -1 (in seconds, -1 for default)

Manage Client-Specific Options -

Allow Client<->Client -

Allow Only These Clients -

Custom Configuration

ca /nas/Dane/OpenVPN/ca.crt

cert /nas/Dane/OpenVPN/server.crt

key /nas/Dane/OpenVPN/server.key

dh /nas/Dane/OpenVPN/dh1024.pem

Sprawdzanie statusu servera

show openvpn status server

Szczegółowy status

sudo cat /run/openvpn/status/vtun0.status

Log Systemowy

sudo cat /var/log/messages

Log OpenVPN

sudo cat /var/log/messages |grep openvpn

Pisałem to z pamięci - nie miałem możliwości przejscia napisanej procedury według opisu wiec jeśli coś nie zadziała to nie bijcie

Edytowany przez hermes-80 dnia 04-01-2021 11:17

===============================================================

Netgear WNR3500L v1

Podziękowania dla administracji Openlinksys.info!

|

| |

|

|

| shibby |

Dodano 04-01-2021 11:59

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

piękne dzięki

Warto dodać że katalog /config na routerze o jedyne miejsce które nie czyści się przy aktualizacji oprogramowanie oraz przy "Reset to default". W najnowszej wersji (2.0.9) dopiero dodali nową opcję "Factory default", która to kasuje również zawartość katalogu "/config"

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| dar3k |

Dodano 26-01-2021 20:08

|

Super User

Posty: 432

Dołączył: 29/11/2013 22:48

|

Pytanie trochę może nie na temat TAP, bo to TUN + routing policy dla wybranych domen.

Chodzi o to, że chciałbym mieć OpenVPN clienta i przekierowywać wybrane domeny na VPN, a wszystko inne normalnie na gateway + brak połączenia VPN = brak dostępu do danych domen.

Na tomato działa: https://openlinksys.info/forum/viewthread.php?thread_id=22346

Da się to zrobić na ER ? Router już w drodze więc mam nadzieję, że wszystko co mam na tomato ogarnę na nim też

ER-12 + 4x UAP-AC-PRO

|

| |

|

|

| shibby |

Dodano 27-01-2021 09:00

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

Osobiście tego nie robiłem ale myślę że dasz radę to ogarnąć

https://community.ui.com/questions/Ed...3479695947

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| dar3k |

Dodano 31-01-2021 21:59

|

Super User

Posty: 432

Dołączył: 29/11/2013 22:48

|

Niestety to jest po portach, daleko mu do tego co ma tomato dla domen. Wiesz może jak tomato to realizuje ? szukałem co się zmienia, i znalazłem, że w /etc/dnsmasq.conf pojawiają sie wpisy np:

ipset=/ipleak.net/vnprouting312

a do firewalla dodaje:

iptables -I INPUT -i tun12 -j ACCEPT

iptables -I FORWARD -i tun12 -j ACCEPT

iptables -t nat -I POSTROUTING -s 192.168.0.0/255.255.255.0 -o tun12 -j MASQUERADE

iptables -t mangle -A PREROUTING -m set --match-set vpnrouting312 dst,src -j MARK --set-mark 312

ale nie mam pojęcia jak to przenieść do edgeOS ?!

Edytowany przez dar3k dnia 31-01-2021 22:08

ER-12 + 4x UAP-AC-PRO

|

| |

|

|

| shibby |

Dodano 01-02-2021 14:11

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

zobacz tu:

https://community.ui.com/questions/Dnsmasq-Ipset/738d0e0d-9e9f-4808-8e8c-0795275fb847

Co prawda to temat sprzed 5ciu lat i mowa w nim o tym, że wbudowany w edgeos dnsmasq nie ma w ogóle wbudowanej obsługi ipset ale może się od tego czasu coś zmieniło. Trzeba by sprawdzić.

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| euclid |

Dodano 14-06-2024 13:48

|

User

Posty: 32

Dołączył: 08/10/2016 17:49

|

Jak zrobić przekierowanie żeby dekoder klient miał dostęp do internetu? |

| |

|

|

| shibby |

Dodano 15-06-2024 09:38

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

On internet powinien mieć ale będzie wychodził przez bramę dekodera matki. Żeby wychodził swoim internetem musisz mu ustawić IP z palca i wpisać bramę drugiego routera (IP bridge który utworzyłem). Pamiętaj też by w usłudze DNS dać nasłuch na nowy bridge.

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| euclid |

Dodano 15-06-2024 13:00

|

User

Posty: 32

Dołączył: 08/10/2016 17:49

|

Możesz to wytłumaczyć jak zrobić w tomato? Tak żeby internet nie szedł przez dekoder matki ale ze swojej lokalizacji. Będę niezmiernie wdzięczny. |

| |

|

' target='_blank'>Link

' target='_blank'>Link ' target='_blank'>Link

' target='_blank'>Link